Иногда бывает так, что при наличии уже не самого маленького (сотни единиц, например) парка вычислительной и оргтехники, почти полностью отсутствует учет этой самой техники, и уж тем более параметров и характеристик, отвечающих за состояние защищенности объектов учета. С точки зрения безопасности, спектр объектов учета не ограничивается одними компьютерами и серверами. Различного рода недостатки может содержать установленное ПО, настройка этого ПО может быть выполнена неверно, устройства могут иметь устаревшие прошивки и т.д.. Но и это не все, существует целый ряд критериев не связанных с техникой, но так или иначе затрагивающих защищенность объектов учета. Например, сотрудники, работающие с системами дистанционного банковского обслуживания («Клиент-Банк»), должны иметь соответствующий допуск, оформленный в виде приказа по предприятию и пользоваться индивидуальным сейфом для хранения средств защиты информации. Список проблем в данной области можно еще долго продолжать, да и объектов учета получается достаточно много.

Что же делать, если необходимо иметь общее понимание о составе ИТ-инфраструктуры и ее проблемах с точки зрения безопасности?

Я постарался разбить все объекты учета (потенциальные источники проблем) по общим признакам на различные типы. Каждый тип объектов учета имеет некие стандартные параметры безопасности. Например, каждый ПК должен быть защищен от несанкционированного доступа к «внутренностям» системного блока. Так же каждый из объектов учета может дополнительно иметь собственный набор индивидуальных параметров. Например, сетевой принтер установлен в общедоступном помещении и должен иметь средство авторизации при печати.

Получается, нужно вести учет разнообразных объектов, нередко связанных между собой и имеющих параметры, по которым можно оперативно контролировать наличие рисков безопасности.

Решение состоит из двух конфигураций: одна разработана для использования на мобильном устройстве (ее можно опубликовать на web-сервере и установить средствами мобильной платформы), другая предназначена для использования на стационарном ПК или ноутбуке и содержит набор отчетов (в данной версии отчет всего один, дополнительные будут появляться в ходе «боевой» эксплуатации системы и выкладываться сюда). Так же, мобильное приложение позволяет делать фотоснимки объектов учета для упрощения их идентификации. Оба приложения имеют возможность обмена данными посредством xml-файла, который можно любым удобным способом передвать между рабочими местами. Кроме этого, оба приложения позволяют сгенерировать задание на устранение зпфиксированной уязвимости и отправить сообщение посредством электронной почты ответственному сотруднику. Таким образом, контролер может видеть список всех параметров всех объектов учета и вести работу с ними.

Цели, достигаемые при помощи данного решения:

- получение детальных знаний об объектах ИТ-инфраструктуры и некоторых сопутствующих объектах;

- получение сведений о состоянии параметров этих объектов, которые могут повлиять на безопасность (информационную, объектовую, физическую и т.п.);

- получение возможности ведения контроля зафиксированных параметров безопасности.

Решение может быть использовано сотрудниками подразделений ИТ или служб безопасности. Настоящая версия находится в стадии активного тестирования, будет дорабатываться, обновления будут доступны здесь.

Далее я покажу пример использования решения в обстановке, близкой к «боевой».

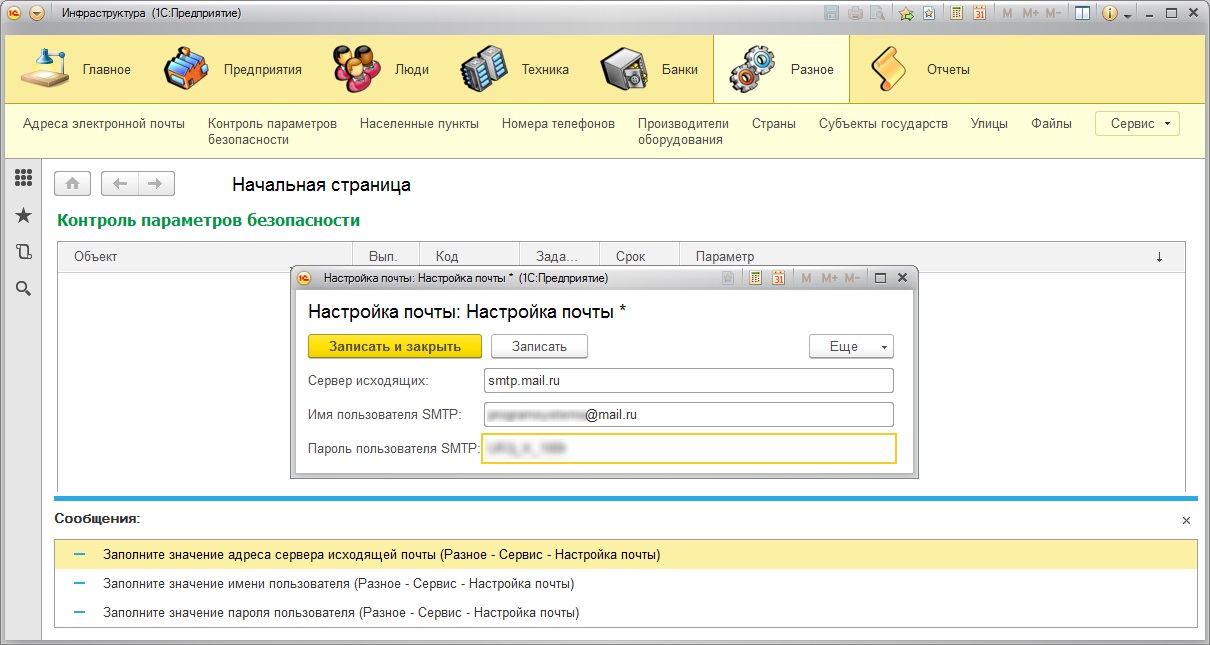

Запустим приложение для ПК и выполним требование о настройке исходящей почты (Разное — Сервис — Настройка почты):

Теперь «стационарное» рабочее место для ПК готово к работе.

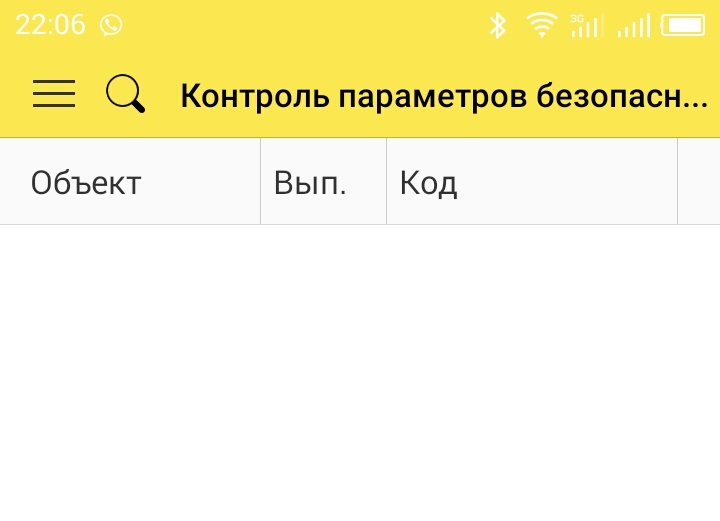

Далее предположим, что согласно плану работ нам нужно выполнить учет «всего» в кабинете бухгалтера. Конечно же удобнее делать это на месте, перейдя в кабинет. И здесь нам поможет мобильное приложение. Оно не нуждается в какой-либо настройке, поэтому запустим его.

На начальном экране виден пустой список контролируемых параметров, так как в информационной базе пока нет никаких данных. Для удобства работы все параметры всех объектов будут отображаться в этом списке и это первое, что видит контролер при запуске приложения.

Теперь, для большего понимания назначения решения, нужно немного рассказать об организации данных.

Структура данных в данном решении приближена к реальному положению вещей. Например, ПК установлен в кабинете, кабинет размещен в здании, здание — на какой-то территории, территория принадлежит определенному юридическому лицу. Такой же принцип «достаточной избыточности» реализован применительно ко всем другим объектам учета. Да собственно и здания и помещения тоже являются ими. Напрашивается вывод о том, что для работы в системе придется вводить много данных. Но во-первых, такой принцип дает точные знания об ИТ-инфраструктуре; во-вторых, в мобильном приложении можно заполнять только основные реквизиты объектов для ускорения работы. Всю детальную информацию можно будет позже добавить в приложении для ПК.

Добавим новое юридическое лицо, территорию склада, здание административного корпуса и кабинет бухгалтера.

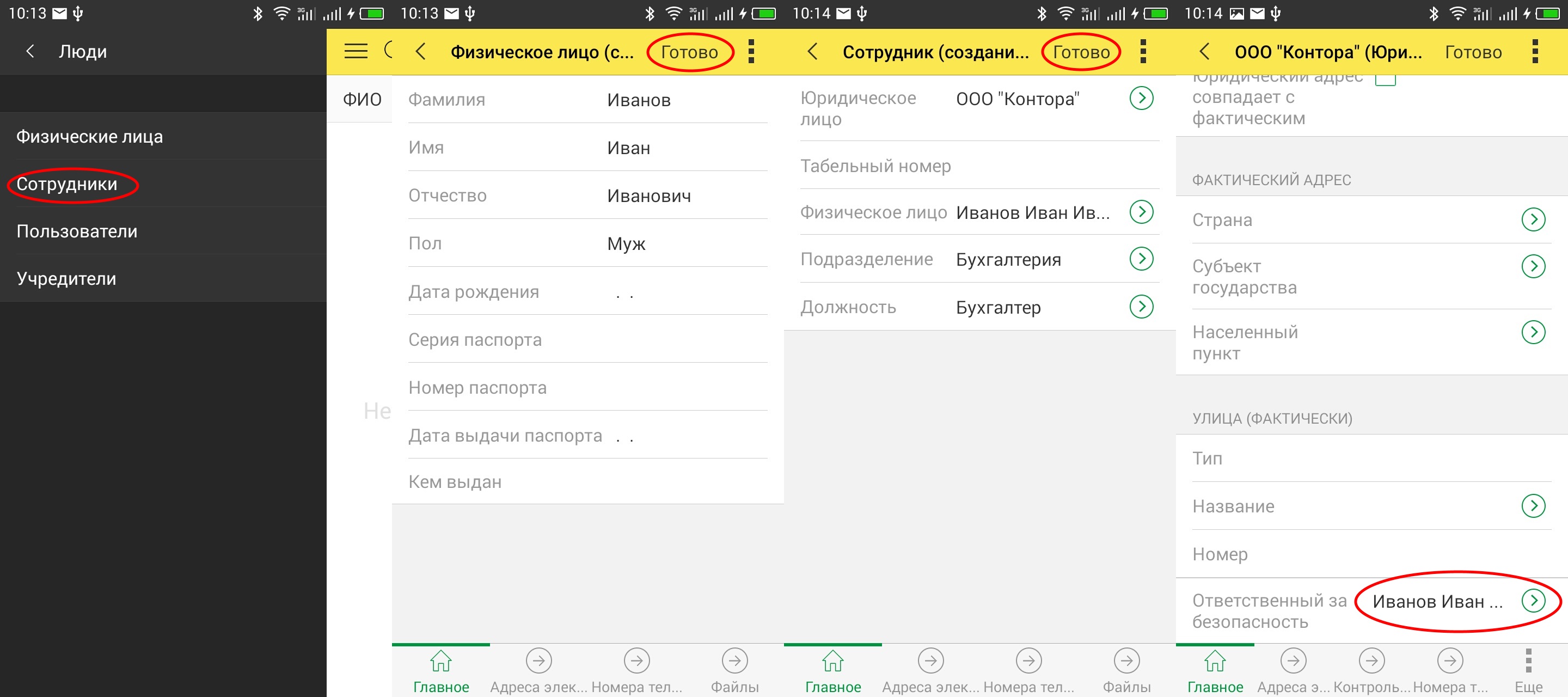

Как было сказано выше, все объекты учета имеют реквизит — «Ответственный за безопасность». Давайте добавим сотрудника и «назначим» его ответственным за безопасность добавленных объектов учета: юридического лица, здания и помещения. В процессе добавления сотрудника, добавим так же данные о физическом лице.

Добавим данные о ПК, установленном в кабинете бухгалтера. Можно это сделать непосредственно, выбрав в главном меню «Техника — Персональные СВТ». Сразу же заполним поле «Ответственный за безопасность».

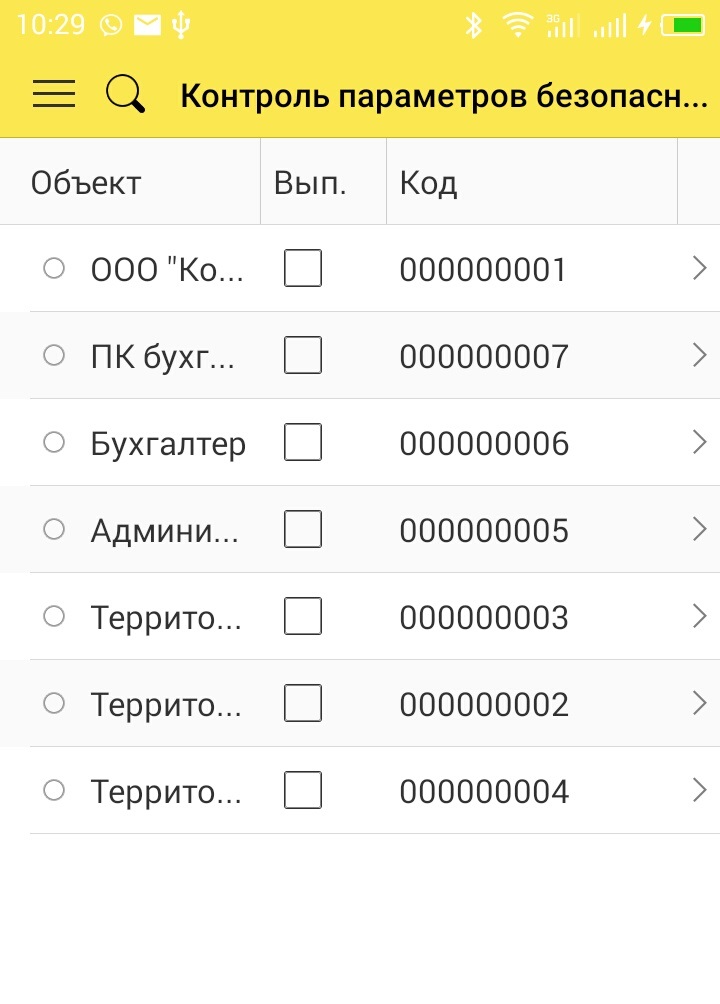

Теперь, при запуске мобильного приложения контролер может видеть список всех параметров безопасности добавленных объектов учета.

Передадим данные из мобильного приложения на ПК. Для этого перейдем в главном меню: «Разное — Обмен данными». Выберем профиль получателя «host» (профиль получателя мобильного приложения называется «mobile») и выгрузим данные в файл. Файл выгрузки создается в корне файловой системы мобильного устройства.

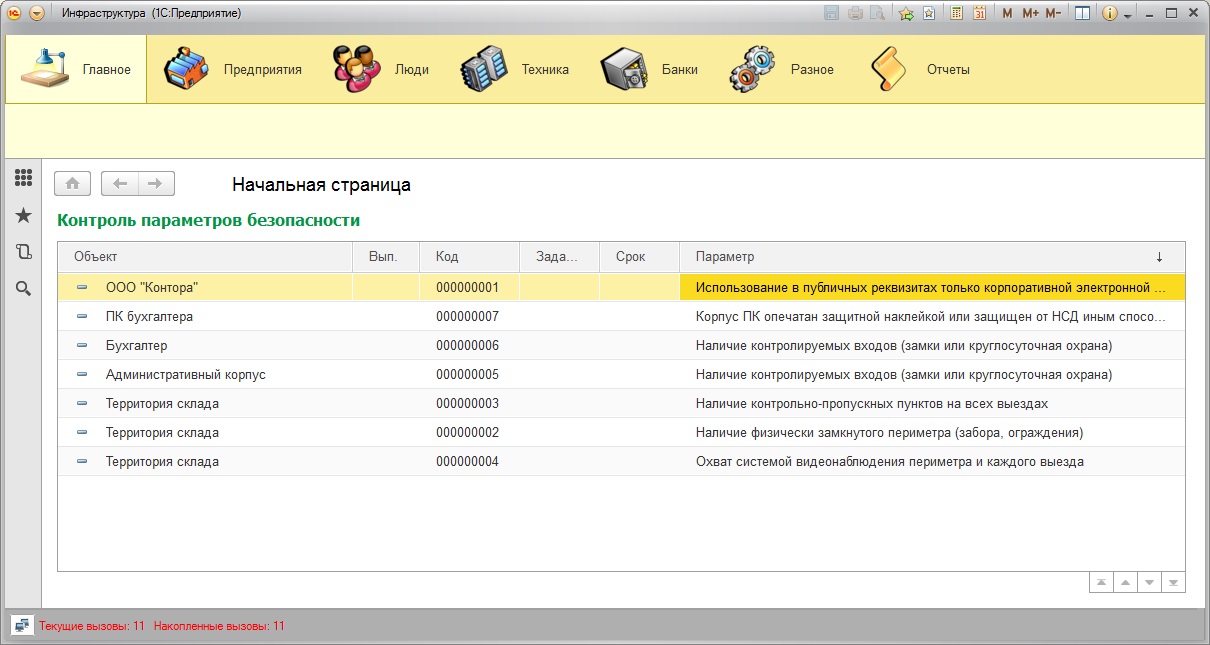

Как я уже говорил, передать экспортированный файл можно любым удобным способом. Импорт данных выполняется аналогично экспорту, в результате таблица «Контроль параметров безопасности» будет содержать полученные данные.

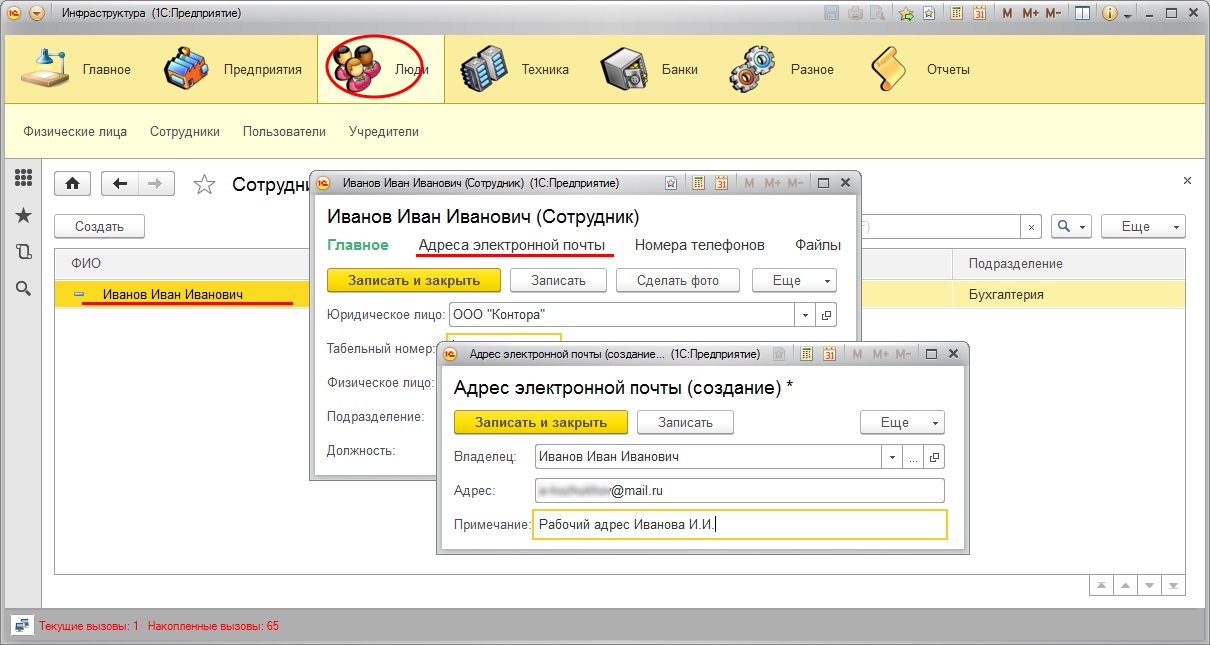

Главной функцией контроля зафиксированных параметров безопасности является генерация задания ответственному за безопасность объекта. Задания отправляются средствами электронной почты. Добавим нашему ответственному адрес электронной почты.

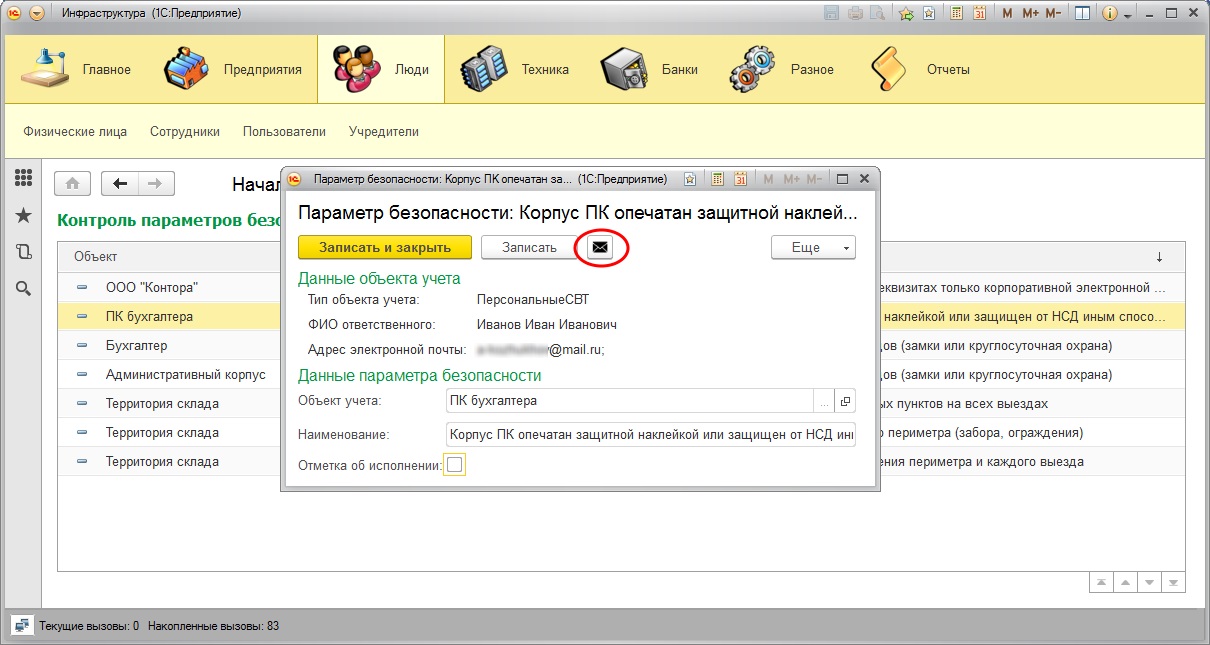

После этого, выберем один из параметров безопасности. В карточке параметра мы видим данные об объекте учета и данные ответственного за безопасность. Нажмем кнопку «Сформировать задание». В результате будет автоматически сгенерировано сообщение и отправлено адресату.

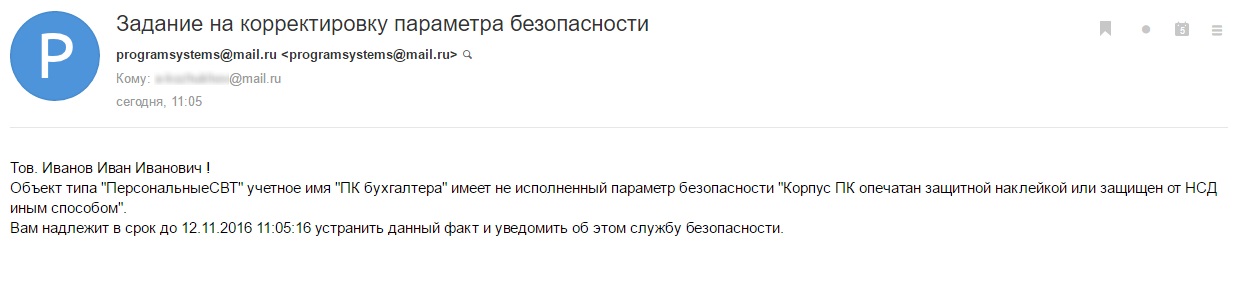

Ответственный за безопасность данного объекта получит следующее сообщение:

Дальнейший алгоритм работы контролера следующий:

в назначенный срок выполняется повторная проверка данного параметра безопасности и в случае исполнения, контролер проставляет соответствующий признак в карточке параметра безопасности.